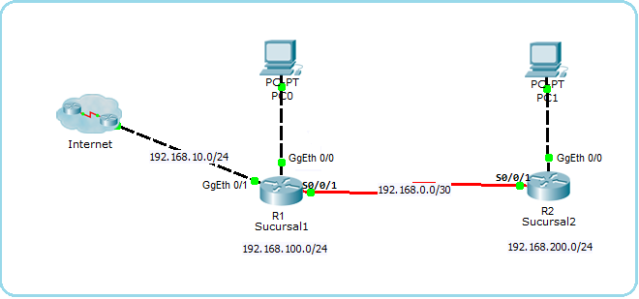

En esta actividad lo que haremos es a partir de unas políticas de

seguridad para la red, definir Listas de Control de Acceso y aplicarlas

en la siguiente topologia:

Las políticas de seguridad son:

• los usuarios de las dos sucursales pueden acceder a sitios web en Internet pero no se permite el paso de el trafico externo a la red interna.• todo el trafico desde la sucursal 1 a la sucuarsal 2 es permitido, pero solo el trafico FTP, HTTP, DNS y HTTPS esta permitido de la sucursal 2 a la sucursal 1.

• todo el trafico ICMP entre sucursales esta permitido.

Configuraciones basicas de red.

Después de hacer las conecciones fisicas segun la topologia, vamos a conectarnos al router R1 por consola y vamos a configurar las interfaces de la siguiente manera:Interface serial 0/0/1

R1>enableInterface GigabitEthernet 0/0

R1#configure terminal

R1(config)#interface serial 0/0/1

R1(config-if)#ip address 192.168.0.1 255.255.255.252

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#interface gigabitEthernet 0/0Interface GigabitEthernet 0/1

R1(config-if)#ip address 192.168.100.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#interface gigabitEthernet 0/1Ahora vamos a conectarnos al router R2 por consola y vamos a configurar las interfaces de la siguiente manera:

R1(config-if)#ip address dhcp

R1(config-if)#exit

Interface serial 0/0/1

R2>enableInterface GigabitEthernet 0/0

R2#configure terminal

R2(config)#interface serial 0/0/1

R2(config-if)#ip address 192.168.0.2 255.255.255.252

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#interface gigabitEthernet 0/0Probamos conectividad entre R1 y R2

R2(config-if)#ip address 192.168.200.1 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#clock rate 64000

R2(config-if)#exit

R1#ping 192.168.0.2Ahora vamos a configurar DHCP en R1 para las redes 192.168.100.0/24 y 192.168.200.0/24

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/3/5 ms

En R1:

R1>enableEn R2 para que permita la distribución la petición DHCP hacia R1:

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip dhcp pool sucursal1

R1(dhcp-config)#network 192.168.100.0 255.255.255.0

R1(dhcp-config)#default-route 192.168.100.1

R1(dhcp-config)#exit

R1(config)#ip dhcp excluded-address 192.168.100.1

R1(config)#ip dhcp pool sucursal2

R1(dhcp-config)#network 192.168.200.0 255.255.255.0

R1(dhcp-config)#default-route 192.168.200.1

R1(dhcp-config)#exit

R1(config)#ip dhcp excluded-address 192.168.200.1

R1(config)#exit

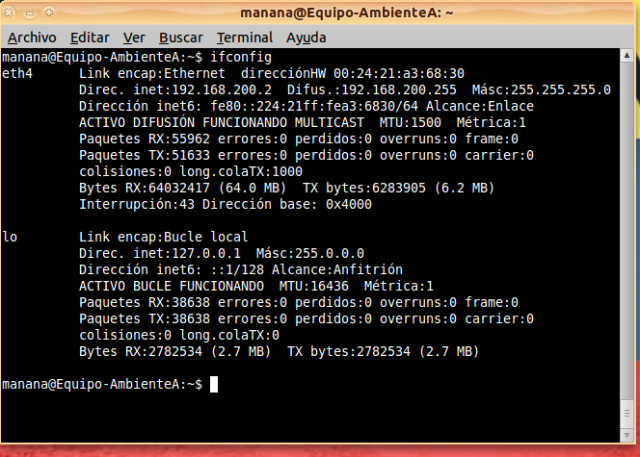

R2>enableAhora configuramos los PC’s y miramos la informacion IPV4

R2#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#interface gigabitEthernet 0/1

R2(config-if)#ip helper-address 192.168.0.1

R2(config-if)#exit

R2(config)#interface serial 0/0/1

R2(config-if)#ip helper-address 192.168.0.1

R2(config-if)#exit

PC0

PC1

Debemos configurar enrutamiento, en este caso lo haremos por EIGRP de la siguiente manera:

En R1:

R1(config)#router eigrp 110En R2:

R1(config-router)#network 192.168.0.0 0.0.0.3

R1(config-router)#network 192.168.100.0

R1(config-router)#exit

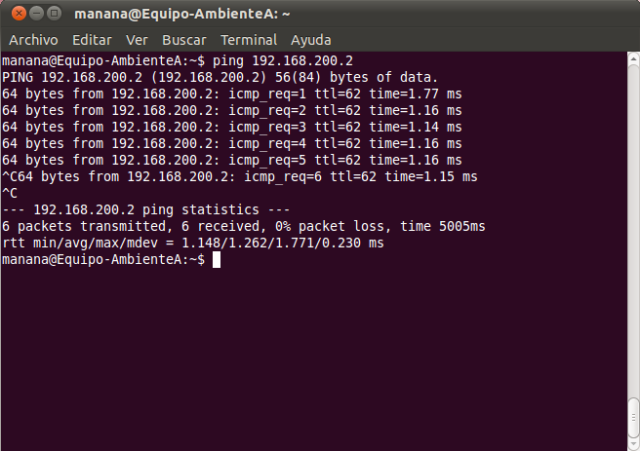

R2(config)#router eigrp 110Probamos conectividad entre las dos sucursales:

R2(config-router)#network 192.168.200.0

R2(config-router)#network 192.168.0.0 0.0.0.3

R2(config-router)#

%DUAL-5-NBRCHANGE: IP-EIGRP 110: Neighbor 192.168.0.1 (Serial0/0) is up: new adjacency

R2(config-router)#exit

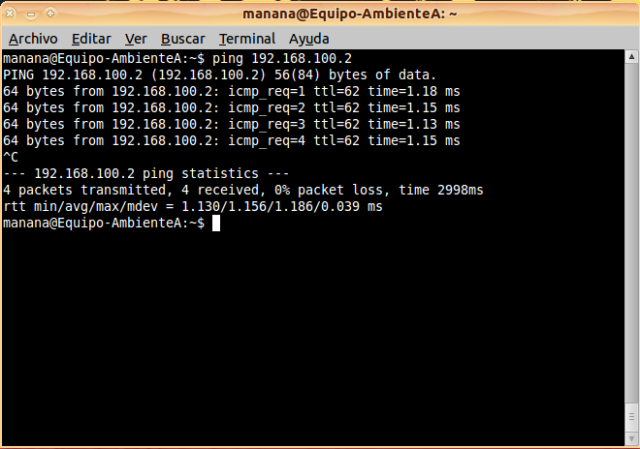

Ping de PC0 a PC1

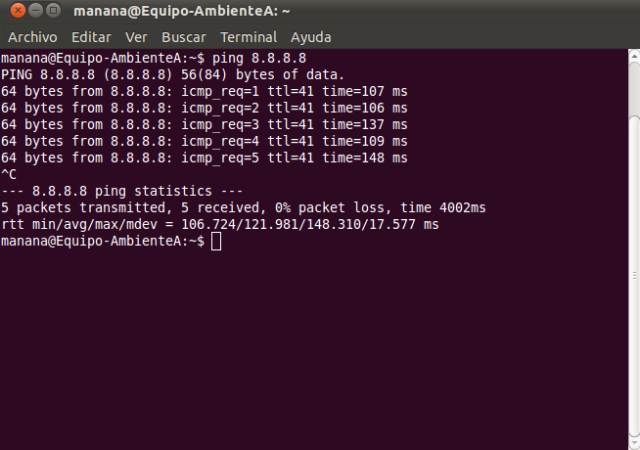

Ahora vamos a configurar la salida a Internet por R1, tenemos entonces la interface gigabitEthernet 0/1 conectada a un punto de red y la dirección la tiene por DHCP(192.168.10.45/24), vamos entonces a configurar PAT.

En R1:

R1>enableProbemos la salida a internet.

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip access-list standard Nat

R1(config-std-nacl)#permit 192.168.0.0 0.0.255.255

R1(config-std-nacl)#exit

R1(config)#ip nat inside source list Nat interface GigabitEthernet0/1 overload

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.1 254

R1(config)#router eigrp 110

R1(config-router)#redistribute static

R1(config-router)#exit

R1(config)#interface serial 0/0/1

R1(config-if)#ip nat inside

R1(config-if)#exit

R1(config)#interface gigabitEthernet 0/0

R1(config-if)#ip nat inside

R1(config-if)#exit

R1(config)#interface gigabitEthernet 0/1

R1(config-if)#ip nat outside

R1(config-if)#exit

Apliquemos entonces las políticas de seguridad, en R1:

• los usuarios de las dos sucursales pueden acceder a sitios web en internet pero no se permite el paso de el trafico externo a la red interna. Debemos asegurarnos primero que puedan salir los paquetes que vallan a puertos de destino www(80), dns(53), 443. Creemos la ACL extendida de salida llamada

Internet

R1>enableLuego en la misma ACL vamos a permitir el puerto 53 UDP de una manera reflectiva.

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip access-list extended Internet

R1(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 80 53 443

R1(config-ext-nacl)#permit udp 192.168.0.0 0.0.255.255 any eq domain reflect UDP timeout 300para permitir la salida de las conecciones FTP en la misma ACL vamos a permitir los puertos 20 y 21.

R1(config-ext-nacl)#permit tcp any any eq ftpAhora aplicamos esta access-list en la interface gigabitEthernet 0/1 de salida.

R1(config-ext-nacl)#permit tcp any any eq ftp-data

R1(config)#interface gigabitEthernet 0/1Después de haber permitido los paquetes www, ftp, dns y https de salida, debemos permitirlos de entrada, para ello creamos otra access-list llamada Deye y permitimos todas las conecciones TCP establecidas, evaluamos la access-list reflexiva(evaluate UDP), ademas permitimos los puertos 20 y 21 de entrada.

R1(config-if)#ip access-group Internet out

R1(config-if)#exit

R1>enableAhora aplicamos esta access-list en la interface gigabitEthernet 0/1 de entrada.

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#ip access-list extended Deye

R1(config-ext-nacl)#permit tcp any any established

R1(config-ext-nacl)#permit tcp any eq ftp-data any

R1(config-ext-nacl)#permit tcp any any eq ftp

R1(config-ext-nacl)#evaluate UDP

R1(config)#interface gigabitEthernet 0/1Puedes ir probando que la salida a internet si funcione, de lo contrario hay que revisar cual es el problema.

R1(config-if)#ip access-group Deye in

R1(config-if)#exit

Vamos a aplicar la siguiente politica:

• todo el trafico desde la sucursal 1 a la sucuarsal 2 es permitido, pero solo el trafico FTP, HTTP, DNS y HTTPS esta permitido de la sucursal 2 a la sucursal 1.

• todo el trafico ICMP entre sucursales esta permitido.

Vamos a permitir el trafico ICMP, FTP, HTTP, DNS y HTTPS de la sucursal1 a la sucursal2, vamos a R2

R1>enableLuego aplicamos la ACL a la interface serial 0/0/1 de salida

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#ip access-list extended Sucursal2

R2(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq www ftp domain 443

R2(config-ext-nacl)#permit udp 192.168.0.0 0.0.255.255 any eq domain

R2(config-ext-nacl)#permit icmp 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255

R2(config-ext-nacl)#permit tcp any any eq ftp

R2(config-ext-nacl)#permit tcp any any eq ftp-data

R2(config-ext-nacl)#exit

R2>enable

R2#configure terminal

R2(config)#interface serial 0/0/1

R2(config-if)#ip access-group Sucursal2 out

R2(config-if)#exit

Y comprobamos que entre las sucursales se puedan dar ping:

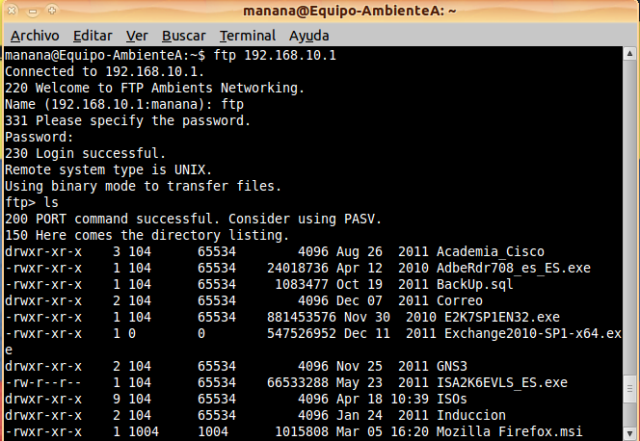

Probamos el acceso a un servidor FTP:

No hay comentarios:

Publicar un comentario