En post vamos a identificar las aplicaciones y algunas las vulnerabilidades que podrían afectar el entorno de entrenamiento de seguridad metasploitable. Para esta tarea vamos a utilizar algunas de las aplicaciones que incluye backtrack

Empezaremos escaneando los puertos y las aplicaciones que corren en esta maquina con la herramienta que incluye backtrack llamada zenmap

Listado de vulnerabilidades que podemos utilizar

1. distccd

Tipo de vulnerabilidad: error de diseño

Descripción: el acceso a los controles para el programa distcc no funciona correctamente bajo algunas circunstancias y no puede cumplir. Un atacante remoto puede potencialmente explotar esta vulnerabilidad para acceder al servicio afectado independientemente de las normas de control de acceso que se fijen.

Versiones vulnerables: desde la vercion 2.7 a la 2.15

Remoto

2. distcc_exec

Tipo de ataque: error en la configuración

Descripción: distcc contiene un error que podria permitir a un usuario malicioso la ejecucion de codigos maliciosos

Remoto

3. distcc

Tipo de ataque: error de validación de acceso

Descripción: distcc maneja archivos temporales. Esto podría permitir ataques que causan el daño de archivos confidenciales

Versiones vulnerables: 2.9, 2.7

Local

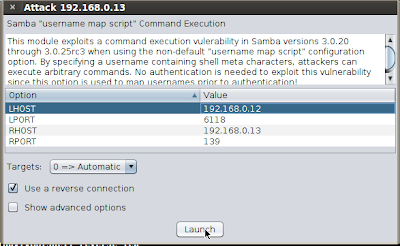

Samba

4. compilador remoto de código samba-vulnerabilidad de ejecución

Descripción: samba es propenso a vulnerabilidad remota de ejecución de código . un atacante puede explotar este problema para ejecutar código aritrario con privilegios de root, varios intentos de explotación de esta vulnerabilidad provocaran una denegación de servicio

Versiones vulnerables: desde la 3.0 a la 3.6.3

Remoto

5.bufer basado en heap vulnerabilidad de desbordamiento

Descripción: Samba es propenso a un heap buffer-overflow vulnerabilidad. Un atacante puede explotar este problema para ejecutar código arbitrario con los privilegios de la aplicación.

Versiones vulnerables: versiones anteriores a la 3.4.0

Remoto

6. Vulnerabilidad de omisión de seguridad remota

Descripción: samba es propensa a una vulnerabilidad de seguridad de la alimentación directa, esta vulnerabilidad permite a un atacante modificar los privilegios en un servidor de archivos y realizar acciones no autorizadas

Versiones vulnerables: 3.6.5 , 3.5.15 y 3.4.17

Remoto

Tiki wiki

7. Error de validad ion de entrada

Descripción: tiki wiki es propenso a una vulnerabilidad de URI de redirección, ya que no limpia adecuadamente la solitud de entrada proporcionada por el usuario. UN ataque exitoso puede ayudar a los ataques de Phishing , hay otros posibles ataques

Remota

8. Error de validación de entrada

Descripción: tiki wiki es propenso a la vulnerabilidad de los archivo local-incluyen y cross-site scripting, ya que no limpia adecuadamente la entrada proporcionada por el usuario.

Un atacante puede explotar el archivo local-incluyen utilizando el directorio de recorrido para ver y ejecutar archivos locales en el contexto del servidor web. La información recolectada puede ayudar a nuevos ataques.

El atacante puede aprovechar el tema cross-site scripting para ejecutar código script arbitrario en el navegador de un usuario desprevenido en el contexto del sitio afectado. Esto puede permitir que el atacante robe cookies basados en las credenciales de autenticación y lanzar nuevos ataques

Remota

MySLQ

9.Vulnerabilidad Remote Buffer Overflow

Descripción: SAP-DB y MaxDB son propensos al desbordamiento del bufer, ya que estas aplicaciones no son suficientes para llevar a cabo la comprobación de los límites de los datos suministrados por el usuario antes de copiarlo a un búfer de memoria de tamaño insuficiente. Este problema puede permitir a atacantes remotos ejecutar códigos arbitrarios con privilegios de la maquina del proceso ‘wahttp’. Fallidos intentos de explotación es probable que bloquee la aplicación y asi negar el servicio a los usuarios legítimos

Remoto

ProFTPD

10. error de validación de entrada

Descripción:ProFTPD es propenso a una vulnerabilidad de inyeccion SQL por que no escanea lo suficiente los datos suministrados por el usuario antes de usarlo en una consulta SQL.

la explotacion de este problema podria permitir a un atacante para manipular consultas SQL, modificacion de datos, o explotar las vulnerabilidades latentes en la base de datos subyacente.

Esto puede resultar en el acceso no autorizado y un compromiso de la solicitud; otros ataques son tambien posibles.

Remoto